引言

在数字化时代,Web 应用程序的安全性成为了企业和开发者最为关心的问题之一。传统的 Web 应用程序防火墙 (WAF) 虽然有效,但其局限性也逐渐显现出来。云端的 WAF 实施起来便捷,但往往缺乏对应用程序上下文的深入了解,导致误报率高企,且自定义逻辑受限。为了解决这些问题,一种新兴的方法——应用内 WAF 或 RASP(运行时应用程序自我保护)逐渐走进了人们的视野。

什么是应用内 WAF/RASP?

应用内 WAF/RASP 并非是要取代云端的 WAF,而是通过将 WAF 功能直接嵌入到应用程序中,为用户提供更为全面和灵活的保护。它能够深入理解应用程序的上下文,从而更准确地检测和预防各种攻击,包括 SQL 注入、XSS 攻击等。

应用内 WAF/RASP 的优势

上下文感知:应用内 WAF/RASP 能够深入理解应用程序的请求上下文,从而更准确地检测和预防攻击。

减少误报:通过上下文感知,应用内 WAF/RASP 可以减少误报率,甚至帮助缓解零日漏洞。

高度定制化:应用内 WAF/RASP 允许开发者根据应用程序的具体需求进行高度定制化的安全保护。

在 Go 应用程序中使用 Waffle 实现应用内 WAF/RASP

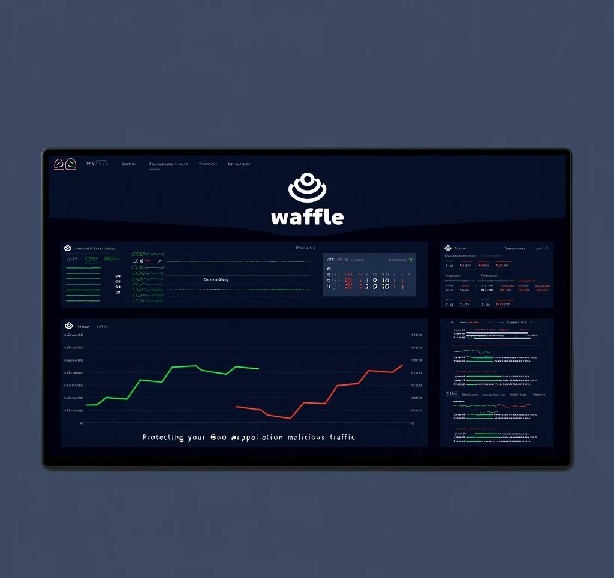

Waffle 是一个为 Go Web 应用程序提供应用内 WAF/RASP 功能的库。下面我们将详细介绍如何将 Waffle 集成到 Go 应用程序中,并展示其强大的防护能力。

应用示例

假设我们有一个简单的登录接口,存在 SQL 注入的风险。使用 Waffle,我们可以轻松地防止这种攻击。

package main

import (

"context"

"database/sql"

"errors"

"fmt"

"net/http"

"github.com/sitebatch/waffle-go"

"github.com/sitebatch/waffle-go/action"

waffleSQL "github.com/sitebatch/waffle-go/contrib/database/sql"

waffleHTTP "github.com/sitebatch/waffle-go/contrib/net/http"

_ "github.com/mattn/go-sqlite3"

)

var database *sql.DB

func init() {

setupDB()

}

func newHTTPHandler() http.Handler {

mux := http.NewServeMux()

mux.Handle("/login", http.HandlerFunc(loginController))

handler := waffleHTTP.WafMiddleware(mux)

return handler

}

func main() {

srv := &http.Server{

Addr: ":8000",

Handler: newHTTPHandler(),

}

waffle.Start(waffle.WithDebug())

srv.ListenAndServe()

}

func loginController(w http.ResponseWriter, r *http.Request) {

email := r.FormValue("email")

password := r.FormValue("password")

if err := login(r.Context(), email, password); err != nil {

var actionErr *action.BlockError

if errors.As(err, &actionErr) {

return

}

http.Error(w, err.Error(), http.StatusInternalServerError)

return

}

w.Write([]byte("Login success"))

}

func login(ctx context.Context, email, password string) error {

rows, err := database.QueryContext(ctx, fmt.Sprintf("SELECT * FROM users WHERE email = '%s' AND password = '%s'", email, password))

if err != nil {

return err

}

defer rows.Close()

if !rows.Next() {

return fmt.Errorf("invalid email or password")

}

// do something

return nil

}

func setupDB() {

db, err := sql.Open("sqlite3", "file::memory:?cache=shared")

if err != nil {

panic(err)

}

if _, err := db.Exec("CREATE TABLE users(id int, email text, password text);"); err != nil {

panic(err)

}

if _, err := db.Exec("INSERT INTO users(id, email, password) VALUES(1, 'user@example.com', 'password');"); err != nil {

panic(err)

}

database = db

}

在上面的示例中,我们通过 Waffle 的 WafMiddleware 中间件将应用内 WAF/RASP 功能集成到了 Go 应用程序中。这样,当应用程序接收到包含恶意 SQL 代码的请求时,Waffle 将能够准确地识别并阻止该请求的执行。

除了 SQL 注入外,Waffle 还能够检测和预防其他多种攻击,如 XSS、目录遍历、敏感文件访问等。这使得开发者能够更加安心地开发和部署 Web 应用程序。

结论

通过将 Waffle 集成到您的 Go 应用程序中,您可以获得强大的应用内 WAF/RASP 功能,从而有效地保护您的应用程序免受各种网络攻击的威胁。同时,Waffle 还提供了灵活的定制化选项,以满足不同应用程序的需求。

声明:

1、本博客不从事任何主机及服务器租赁业务,不参与任何交易,也绝非中介。博客内容仅记录博主个人感兴趣的服务器测评结果及一些服务器相关的优惠活动,信息均摘自网络或来自服务商主动提供;所以对本博客提及的内容不作直接、间接、法定、约定的保证,博客内容也不具备任何参考价值及引导作用,访问者需自行甄别。

2、访问本博客请务必遵守有关互联网的相关法律、规定与规则;不能利用本博客所提及的内容从事任何违法、违规操作;否则造成的一切后果由访问者自行承担。

3、未成年人及不能独立承担法律责任的个人及群体请勿访问本博客。

4、一旦您访问本博客,即表示您已经知晓并接受了以上声明通告。

本站资源仅供个人学习交流,请于下载后24小时内删除,不允许用于商业用途,否则法律问题自行承担。

Copyright 2005-2024 yuanmayuan.com 【源码园】 版权所有 备案信息

声明: 本站非腾讯QQ官方网站 所有软件和文章来自互联网 如有异议 请与本站联系 本站为非赢利性网站 不接受任何赞助和广告