在当今的网络世界中,用户数据的安全性是至关重要的。特别是对于PHP开发者来说,如何安全地存储用户密码是一个不容忽视的问题。本文将深入探讨在PHP中如何通过哈希和加盐来保护密码的技术细节,并提供实用的最佳实践。

密码哈希的必要性

密码哈希的核心目的是将用户的明文密码转换为一个不可逆的哈希值。即使数据库被攻破,攻击者也无法直接获取到用户的原始密码。常见的哈希算法如bcrypt和scrypt不仅能提供这种保护,还能通过调整参数来应对未来的计算能力提升。

Bcrypt:安全与灵活性的结合

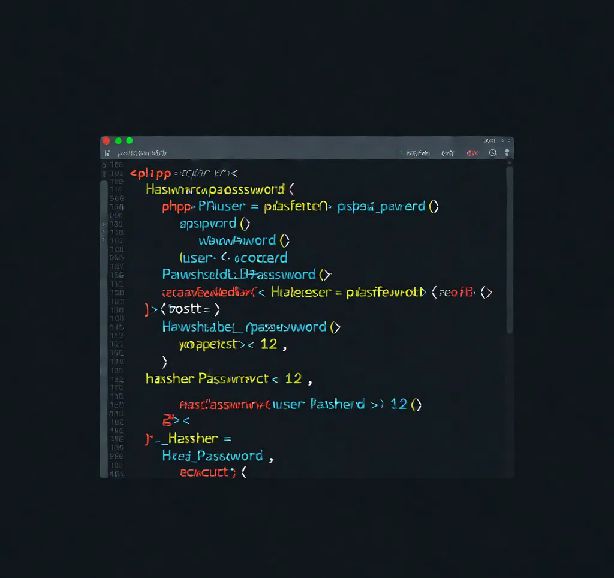

Bcrypt是一种设计用于密码存储的哈希函数,它的独特之处在于其成本参数可以根据硬件性能进行调整。例如,当计算机处理能力增强时,可以增加bcrypt的成本参数,使得破解变得更加困难。以下是一个使用bcrypt的PHP代码示例:

$password = 'user_password';

$hash = password_hash($password, PASSWORD_BCRYPT, ['cost' => 12]);

Scrypt:更强的安全性

Scrypt是比bcrypt更现代的算法,它不仅考虑了CPU的计算能力,还考虑了内存使用,使得并行破解变得更加困难。然而,PHP原生不支持scrypt,需要通过第三方库来实现。

PBKDF2:当bcrypt和scrypt不可用时的选择

如果出于某些原因无法使用bcrypt或scrypt,PBKDF2是一个不错的替代方案。它使用SHA2哈希函数,并通过多次迭代来增加破解难度。以下是PBKDF2在PHP中的实现:

$password = 'user_password';

$salt = random_bytes(16);

$iterations = 2500;

$hash = hash_pbkdf2('sha256', $password, $salt, $iterations, 32);

加盐的艺术

加盐是指在密码哈希之前,添加一串随机数据(盐)。这不仅能防止相同的密码产生相同的哈希值,还能有效对抗彩虹表攻击。盐应该足够长且随机,通常建议至少16字节。

盐的生成与存储

在PHP中,可以使用random_bytes()函数生成高质量的随机盐。盐应该与哈希值一起存储在数据库中,但绝不能以明文形式存储密码。

$salt = random_bytes(16);

$hash = hash_pbkdf2('sha256', $password, $salt, $iterations, 32);

// 存储$salt和$hash

避免常见错误

结论

通过在PHP中正确应用哈希和加盐技术,可以大幅提升用户密码的安全性。无论是选择bcrypt、scrypt还是PBKDF2,关键在于理解这些技术的原理,并在实际应用中避免常见的安全陷阱。记住,安全性是一个持续的过程,随着技术的发展,定期审查和更新密码存储策略是非常重要的。

通过本文的指导,希望PHP开发者能在密码安全方面迈出坚实的一步,保护用户数据不被恶意攻击者轻易获取。更多关于PHP安全的讨论和技术文章,欢迎继续关注我们的网站。

声明:

1、本博客不从事任何主机及服务器租赁业务,不参与任何交易,也绝非中介。博客内容仅记录博主个人感兴趣的服务器测评结果及一些服务器相关的优惠活动,信息均摘自网络或来自服务商主动提供;所以对本博客提及的内容不作直接、间接、法定、约定的保证,博客内容也不具备任何参考价值及引导作用,访问者需自行甄别。

2、访问本博客请务必遵守有关互联网的相关法律、规定与规则;不能利用本博客所提及的内容从事任何违法、违规操作;否则造成的一切后果由访问者自行承担。

3、未成年人及不能独立承担法律责任的个人及群体请勿访问本博客。

4、一旦您访问本博客,即表示您已经知晓并接受了以上声明通告。

本站资源仅供个人学习交流,请于下载后24小时内删除,不允许用于商业用途,否则法律问题自行承担。

Copyright 2005-2024 yuanmayuan.com 【源码园】 版权所有 备案信息

声明: 本站非腾讯QQ官方网站 所有软件和文章来自互联网 如有异议 请与本站联系 本站为非赢利性网站 不接受任何赞助和广告